Packet Tracer: configuración de seguridad de puertos del switch

Nota:Este es un trabajo de configuración de seguridad de un puerto como por ejemplo si se encuentra violación de puerto que se bloque la salida y entrada de información.

Tabla de direccionamiento

Objetivo

ObjetivoParte 1: configurar la seguridad de puertos

Parte 2: verificar la seguridad de puertos

Información básica

En esta actividad, configurará y verificará la seguridad de puertos de un switch. La seguridad de puertos permite restringir el tráfico de entrada de un puerto mediante la limitación de las direcciones MAC que tienen permitido enviar tráfico a través del puerto.

Parte 1: configurar la seguridad de puertos

a. Acceda a la línea de comandos para S1 y habilite la seguridad de puertos en los puertos Fast Ethernet 0/1 y 0/2.

b. Establezca la seguridad máxima, de modo que solo un dispositivo pueda acceder a los puertos Fast Ethernet 0/1 y 0/2.

c. Proteja los puertos de modo que la dirección MAC de un dispositivo se detecte de forma dinámica y se agregue a la configuración en ejecución.

d. Establezca la infracción de manera que no se deshabiliten los puertos Fast Ethernet 0/1 y 0/2 cuando se produzca una infracción, sino que se descarten los paquetes de origen desconocido.

Fast Ethernet 0/1

S1>en

S1#config t

S1(config)#interface f0/1

S1(config-if)#switchport port-security

S1(config-if)#switchport port-security maximum 1

S1(config-if)#switchport port-security mac-address sticky

S1(config-if)#switchport port-security mac-address sticky 00E0.B027.2245

S1(config-if)#switchport port-security violation restrict

S1(config-if)#exit

Fast Ethernet 0/2

S1(config)#interface f0/2

S1(config-if)#switchport port-security

S1(config-if)#switchport port-security maximum 1

S1(config-if)#switchport port-security mac-address sticky

S1(config-if)#switchport port-security mac-address sticky 0001.647C.697E

S1(config-if)#switchport port-security violation restrict

S1(config-if)#exit

e. Deshabilite todos los demás puertos sin utilizar. Sugerencia: utilice la palabra clave range para aplicar esta configuración a todos los puertos simultáneamente.

S1(config)#interface range f0/3-f0/24

S1(config-if-range)#shutdown

S1(config-if-range)#exit

S1(config)#interface range g0/1-g0/2

S1(config-if-range)#shutdown

S1(config-if-range)#exit

Parte 2: verificar la seguridad de puertos

a. Desde PC1 , haga ping a PC2 .

b. Verifique que la seguridad de puertos esté habilitada y que las direcciones MAC de la PC1 y la PC2 se hayan agregado a la configuración en ejecución.

c. Conecte la Computadora portátil maliciosa a cualquier puerto de switch no utilizado y observe que las luces de enlace estén rojas.

d. Habilite el puerto y verifique que la Computadora portátil maliciosa pueda hacer ping a la PC1 y la PC2 . Después de la verificación, desactive el puerto conectado a la Computadora portátil maliciosa .

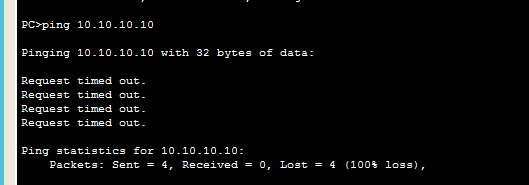

e. Desconecte la PC2 y conecte la Computadora portátil maliciosa al puerto de la PC2 . Verifique que la Computadora portátil maliciosa no pueda hacer ping a la PC1 .

f. Desconecte la Computadora portátil maliciosa y vuelva a conectar la PC2 . Verifique que la PC2 pueda hacer ping a la PC1 .

Descargue el Archivo .apk

No hay comentarios.:

Publicar un comentario