Packet Tracer: desafío de integración de habilidades

Tabla de direccionamiento

SituaciónEl administrador de red le pidió que configure un nuevo switch. En esta actividad, usará una lista de requisitos para configurar el nuevo switch con las configuraciones iniciales, SSH y la seguridad de puertos.

RequisitosConfigure S1 con los siguientes parámetros iniciales:

- Aviso con la palabra warning (advertencia)

- Usuario y contraseña de puerto de consola cisco

- Contraseña de enable cifrada class

- Cifrado de contraseñas de texto no cifrado

- Direccionamiento de interfaces de administración

Configure el SSH para asegurar el acceso remoto con las siguientes configuraciones:

- Nombre de dominio cisco.com .

- Parámetros de par de claves RSA compatibles con SSH, versión 2.

- Establecimiento de SSH versión 2.

- Usuario admin con contraseña ccna.

- Las líneas VTY solo aceptan conexiones SSH y utilizan el inicio de sesión local para la autenticación.

Configure la función de seguridad de puertos para restringir el acceso a la red.

- Deshabilite todos los puertos sin utilizar.

- Establezca la interfaz en modo de acceso.

- Habilite la seguridad de puertos para permitir solo dos hosts por puerto.

- Registre la dirección MAC en la configuración en ejecución.

- Asegúrese de que los puertos se deshabiliten cuando se produzcan infracciones de puertos.

Configure S1 con los siguientes parámetros iniciales:

Switch > enable

Switch # configure terminal

Nombre de hostSwitch(config) # hostname S1

Aviso con la palabra warning (advertencia) S1(config) # banner motd # warning #

Usuario y contraseña de puerto de consola ciscoS1(config) # line console 0

S1(config-line) # password cisco

S1(config-line) # login

S1(config-line) # exit

Contraseña de enable cifrada class

S1(config) # enable password cisco

S1(config) # enable secret class

Cifrado de contraseñas de texto plano

SW1(config) # service password-encryption

Direccionamiento de interfaces de administración

S1(config) #interface vlan 1

S1(config-if) #ip address 10.10.10.2 255.255.255.0

S1(config-if) #no shut

S1(config-if) #exit

Configure el SSH para asegurar el acceso remoto con las siguientes configuraciones:

Nombre de dominio cisco.com.

S1(config) # ip domain-name cisco.com

Parámetros de par de claves RSA compatibles con SSH, versión 2.

S1(config) # crypto key generate rsa 1024

Establecimiento de SSH versión 2.

S1(config) # ip ssh version 2

Usuario admin con contraseña ccna.

S1(config) # username admin password ccna

Las líneas VTY solo aceptan conexiones SSH y utilizan el inicio de sesión local para la autenticación.

S1(config) # line vty 0 15

S1(config-line)#transport input ssh

S1(config-line)#login local

S1(config-line)#exit

Configure la función de seguridad de puertos para restringir el acceso a la red.

Deshabilite todos los puertos sin utilizar. S1(config) # interface range f0/3-f0/24

S1(config-if-range) # shutdown

S1(config-if-range) # exit

S1(config) # interface range g0/1-g0/2

S1(config-if-range) # shutdown

S1(config-if-range) # exit

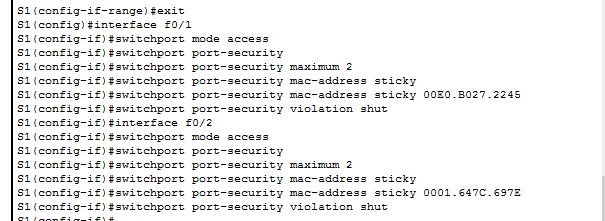

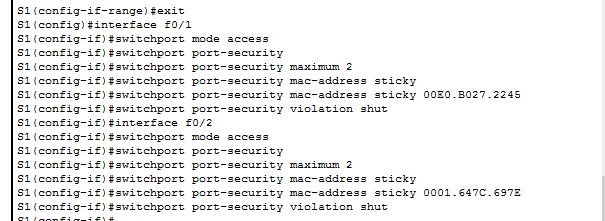

Establezca la interfaz en modo de acceso.Habilite la seguridad de puertos para permitir solo dos hosts por puerto.

La dirección MAC en la configuración en ejecución.

Asegúrese de que los puertos se deshabiliten cuando se produzcan infracciones de puertos.

S1(config) # interface f0/1

S1(config-if) # switchport mode access

S1(config-if) # switchport port-security

S1(config-if) # switchport port-security maximum 2

S1(config-if) # switchport port-security mac-address sticky

S1(config-if) # switchport port-security mac-address sticky 00E0.B027.2245

S1(config-if) # switchport port-security violation shut

S1(config-if) # interface f0/2

S1(config-if) # switchport mode access

S1(config-if) # switchport port-security

S1(config-if) # switchport port-security maximum 2

S1(config-if) # switchport port-security mac-address sticky

S1(config-if) # switchport port-security mac-address sticky 0001.647C.697E

S1(config-if) # switchport port-security violation shut

En esta actividad es todo lo que se tendría que configurar de acuerdo con lo solicitado en la práctica del Packet Tracer. Nos vemos en la próxima publicación.

Descargue el archivo .pkaDescargue los comandos del desafío del capítulo 2